Categoría: Información del Sistema

Versión: v2.82

Última actualización: 27/07/2021

Resumen: Sigcheck

OS: Cliente: Windows Vista y Superior

Servidor: Windows Server 2008 y Superior

Nano Server: 2016 y Superior

Introducción

Sigcheck es una utilidad de línea de comandos que muestra el número de versión del archivo, la información de la marca de tiempo y los detalles de la firma digital, incluidas las cadenas de certificados. También incluye una opción para comprobar el estado de un archivo en VirusTotal, un sitio que realiza un análisis de archivos automatizado contra más de 40 motores antivirus, y una opción para cargar un archivo para su análisis.

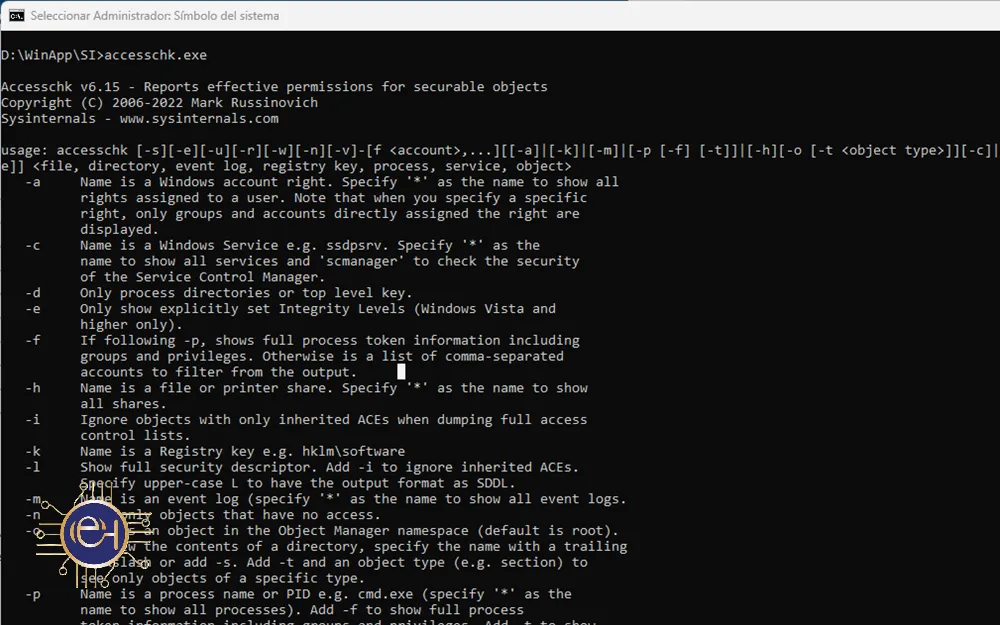

Sintaxis (línea de comandos)

sigcheck [-a][-h][-i][-e][-l][-n][[-s]|[-c|-ct]|[-m]][-q][-r][-u][-vt][-v[r][s]][-f catalog file] <file or directory>

Usigcheck -d [-c|-ct] <file or directory>

sigcheck -o [-vt][-v[r]] <sigcheck csv file>

sigcheck -t[u][v] [-i] [-c|-ct] <certificate store name|*>

| Paámetro | Descripción |

|---|---|

| -a | Mostrar información de versión extendida. La medida de entropía reportada son los bits por byte de información del contenido del archivo. |

| -ccepteula | Aceptar silenciosamente el EULA de Sigcheck (sin aviso interactivo) |

| -c | salida CSV con delimitador de coma |

| -ct | Salida CSV con delimitador de tabulación |

| -d | Volcar el contenido de un archivo de catálogo |

| -e | Analiza solo imágenes ejecutables (independientemente de su extensión) |

| -f | Buscar firma en el archivo de catálogo especificado |

| -h | Mostrar hashes de archivo |

| -i | Mostrar el nombre del catálogo y la cadena de firmas |

| -l | Atraviesa enlaces simbólicos y cruces de directorios |

| -m | Volcar manifiesto |

| -n | Solo muestra el número de versión del archivo |

| -o | Realiza búsquedas de Virus Total de hashes capturados en un archivo CSV capturado previamente por Sigcheck cuando se usa la opción -h. Este uso está destinado a análisis de sistemas fuera de línea. |

| -nobanner | Modo Silencioso (sin banner) |

| -r | Deshabilitar verificación de revocación de certificados |

| -p | Verifica las firmas contra la política especificada, representada por su GUID. |

| -s | -Subdirectorios recursivos |

| -t[u][v] | Volcar el contenido del almacén de certificados especificado (‘*’ para todos los almacenes). Especifica -tu para consultar el almacén de usuarios (el almacén de máquinas es el predeterminado). Agrega ‘-v’ para que Sigcheck descargue la lista de certificados raíz de confianza de Microsoft y solo genere certificados válidos que no estén enraizados en un certificado de esa lista. Si no se puede acceder al sitio, se usa authrootstl.cab o authroot.stl en el directorio actual, si está presente. |

| -u | Si la verificación de VirusTotal está habilitada, muestra los archivos que VirusTotal desconoce o tienen una detección distinta de cero; de lo contrario, muestra solo los archivos sin firmar. |

| -v[rs] | Consulta VirusTotal (www.virustotal.com) en busca de malware basado en hash de archivo. Agrega ‘r’ para abrir informes de archivos con detección distinta de cero. Los archivos notificados como no analizados previamente se cargarán en VirusTotal si se especifica la opción ‘s’. Ten en cuenta que es posible que los resultados del análisis no estén disponibles durante cinco minutos o más. |

| -vt | Antes de utilizar las funciones de VirusTotal, debes aceptar los términos de servicio de VirusTotal. Consulte: https://www.virustotal.com/en/about/terms-of-service/ Si no has aceptado los términos y omites esta opción, se te solicitará de forma interactiva. |

Una forma de usar la herramienta es buscar archivos sin firmar en los directorios \Windows\System32 con este comando:

sigcheck -u -e c:\windows\system32

Informar de errores

Si encuentras algún error o aporte a la información proporcionada por favor dirígela a soporte@ehack.mx

Otras consideraciones

Usted debería investigar el propósito de cualquier archivo que no esté firmado

Obtener el programa

- Descargar Sigcheck.exe (1.2 MB)

Referencias

- Sigcheck por Mark Russinovich y Roberto C. González

Búsqueda de malware con las herramientas de Sysinternals

En esta presentación, Mark muestra cómo usar las herramientas de Sysinternals para identificar, analizar y limpiar malware.

Referencias

- PSigCheck por Mark Russinovich y Roberto C. González

- Libro de Windows Internals La página oficial de actualizaciones y erratas del libro definitivo sobre el funcionamiento interno de Windows, por Mark Russinovich y David Solomon.

- Referencia del administrador de Windows Sysinternals Guía oficial de las utilidades de Sysinternals de Mark Russinovich y Aaron Margosis, incluidas descripciones de todas las herramientas, sus características, cómo usarlas para solucionar problemas y ejemplos de casos reales de su uso.

Finalmente, puedes entrar al foro oficial, activo y con comentarios prácticamente a diario, donde otros usuarios responden a preguntas sobre cada una de las utilidades de SysInternals.

Fuente Imágenes

- SigCheck: Imágenes cortesía by Nala Systems

SigCheck, traducido, escrito y ampliado para Ethical Hack por Roberto C. González basado en el trabajo de Mark Russinovch. Algunas partes se adaptan directamente del sitio SysInternals de Microsoft Se distribuye bajo una Licencia Creative Commons Atribución-NoComercial-CompartirIgual 4.0 Internacional.

©2022-2025, Ethical Hack, Todos los derechos reservados sobre la traducción.

©2022-2025, Ethical Hack, Todos los derechos reservados sobre el contenido propio.