AccessChk

Categoría: Utilidades de Discos y Archivos

Versión: 6.15

Última actualización de la aplicación: 11/02/2022

Última actualización de la entrada: 11/08/2024

Resumen: AccessChk reporta los permisos efectivos de objetos asegurables

OS: Win 10 / 8.1 / 8 / 7 / Vista

Introducción

Como parte de garantizar que hayan creado un entorno seguro, los administradores de Windows a menudo necesitan saber qué tipo de acceso tienen los usuarios o grupos específicos a los recursos, incluidos archivos, directorios, claves del Registro, objetos globales y servicios de Windows. AccessChk responde rápidamente estas preguntas con una interfaz y salida intuitivas.

Instalación

AccessChk es un programa de consola. Copia AccessChk en tu ruta ejecutable. Al escribir “accesschk” se muestra la sintaxis de uso.

Uso de AccessChk

Uso:

accesschk [-s][-e][-u][-r][-w][-n][-v]-[f <account>,…][[-a]|[-k]|[-p [-f] [-t]]|[-h][-o [-t <object type>]][-c]|[-d]] [[-l [-i]]|[username]] <file, directory, registry key, process, service, object>

| Parámetro | Descripción |

| -a | El nombre es un derecho de cuenta de Windows. Especifique “*” como nombre para mostrar todos los derechos asignados a un usuario. Tenga en cuenta que cuando se especifica un derecho específico, solo se muestran grupos y cuentas asignados directamente a la derecha. |

| -c | Nombre es un servicio de Windows, p. ej. ssdpsrv. Especifique “*” como nombre para mostrar todos los servicios y “scmanager” para verificar la seguridad del Administrador de control de servicios. |

| -d | Solo procesa directorios o claves de nivel superior |

| -e | Solo se muestran los niveles de integridad establecidos explícitamente (solo Windows Vista y superior) |

| -f | Si sigue -p, muestra la información completa del token de proceso, incluidos grupos y privilegios. De lo contrario, hay una lista de cuentas separadas por comas para filtrar desde el resultado. |

| -h | Nombre es un archivo o impresora compartida. Especifique ‘*’ como el nombre para mostrar todos los recursos compartidos. |

| -i | Omita los objetos solo con AE heredados al volcar listas de control de acceso total. |

| -k | Nombre es una clave del Registro, p.ej. hklm\software |

| -l | Muestra el descriptor de seguridad completo. Agregue -i para ignorar las ACE heredadas. |

| -n | Muestra solo objetos que no tienen acceso |

| -o | Nombre es un objeto en el espacio de nombres del Administrador de Objetos (por defecto es root). Para ver el contenido de un directorio, especifique el nombre con una barra inclinada invertida o agregue -s. Añada -t y un tipo de objeto (por ejemplo, sección) para ver solo objetos de un tipo específico. |

| -p | Nombre es un nombre de proceso o PID, p. ej. cmd.exe (especifique “*” como Nombre para mostrar todos los procesos). Añada -f para mostrar la información completa del token de proceso, incluidos grupos y privilegios. Añada -t para mostrar los subprocesos. |

| -nobanner | No muestre el banner de inicio y el mensaje de copyright. |

| -r | Mostrar solo los objetos que tienen acceso de lectura |

| -s | Recursivo |

| -t | Filtro de tipo de objeto, p.ej “section” |

| -u | Suprimir errores |

| -v | Detallado (incluye el nivel de integridad de Windows Vista) |

| -w | Mostrar solo los objetos que tienen acceso de escritura |

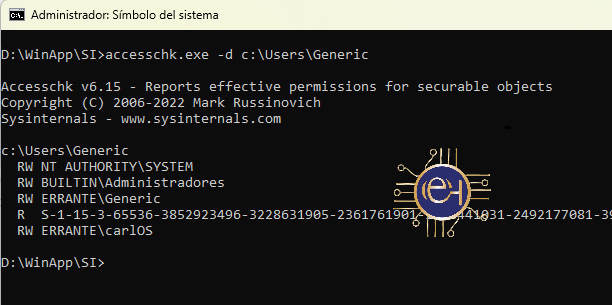

Si especifica un nombre de usuario o grupo y ruta, AccessChk informará los permisos efectivos para esa cuenta; de lo contrario, mostrará el acceso efectivo para las cuentas a las que se hace referencia en el descriptor de seguridad.

De forma predeterminada, el nombre de ruta se interpreta como una ruta del sistema de archivos (utilice el prefijo “\pipe\” para especificar una ruta de canalización con nombre). Para cada objeto, AccessChk imprime R si la cuenta tiene acceso de lectura, W para acceso de escritura y nada si no tiene ninguno. El modificador -v tiene volcado de AccessChk para los accesos específicos otorgados a una cuenta.

Ejemplos

El siguiente comando informa los accesos que tiene la cuenta de usuarios avanzados a los archivos y directorios en \Windows\ System32:

accesschk “administrador” c:\windows\system32

Este comando muestra a qué servicios de Windows los miembros del grupo Usuarios tienen acceso de escritura:

accesschk users -cw \*

Nota: users debe ser un grupo válido en el sistema

Para ver en que claves de registro en HKLM\CurrentUser, una cuenta específica no tiene acceso:

accesschk -kns TARGETMACHINE\testuser hklm\software

Para ver la seguridad en la clave HKLM\Software:

accesschk -k hklm\software

Para consultar todos los archivos en \users\Mark en Vista que tienen un nivel de integridad explícito:

accesschk -e -s c:\users\testuser

Nota: users\testuser debe ser una ruta válida en el sistema

Para ver todos los objetos globales que todos pueden modificar:

accesschk -wuo everyone \basednamedobjects

Nota: everyone debe ser un grupo/usuario válido en el sistema

Obtener el programa:

Descargar AccessChk (1 MB)

Ejecutar ahora desde Sysinternals Live

Referencias

- Autoruns por Mark Russinovich y Roberto C. González

- Techspot

- Technet Windows SysInternals

- Libro sobre los elementos internos de Windows La página oficial de actualizaciones y erratas del libro definitivo sobre el funcionamiento interno de Windows, por Mark Russinovich y David Solomon.

- Referencia del administrador de Windows Sysinternals Guía oficial de las utilidades de Sysinternals de Mark Russinovich y Aaron Margosis, incluidas descripciones de todas las herramientas, sus características, cómo usarlas para solucionar problemas y ejemplos de casos reales de su uso.

Finalmente, puedes entrar al foro oficial, activo y con comentarios prácticamente a diario, donde otros usuarios responden a preguntas sobre cada una de las utilidades de SysInternals.

Fuente Imágenes

- AccessChk: Imágenes cortesía by Nala Systems

AccessChk, traducido, escrito y ampliado para Ethical Hack por Roberto C. González basado en el trabajo de Mark Russinovch. Algunas partes se adaptan directamente del sitio SysInternals de Microsoft. Se distribuye bajo una Licencia Creative Commons Atribución-NoComercial-CompartirIgual 4.0 Internacional.

©2019-2024, Ethical Hack, Todos los derechos reservados sobre la traducción.

©2019-2024, Ethical Hack, Todos los derechos reservados sobre el contenido propio.