Categoría: Utilidades de Red

Versión: v1.2

Publicación en SI: 01/11/2006 – 03/08/2024

Última actualización: 06/10/2024

Resumen: AdRestore

OS: Windows Server 2003 / 2008 /2012 /2016

Introducción

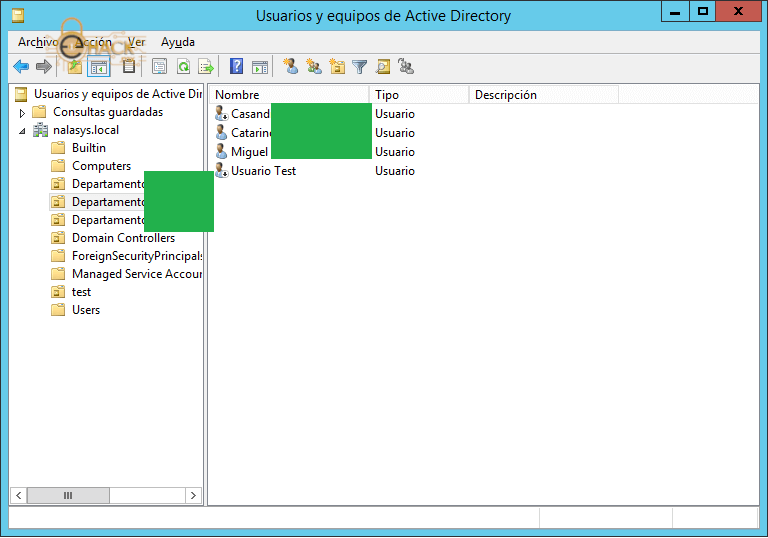

Windows Server 2003 introduce la capacidad de restaurar objetos eliminados (“guardados”). Esta sencilla utilidad de línea de comandos enumera los objetos eliminados en un dominio y te da la opción de restaurar cada uno.

Instalación

AdRestore.exe no requiere instalación, para ejecutarlo escriba su nombre en la línea de comandos.

Descripción

AdRestore.exe busca objetos eliminados del AD y permite recuperarlos.

Sintaxis

Para ejecutar AdRestore debes abrir una shell de comandos como administrador.

AdRestore -r [Filtro]

En donde,

-r es el switch para recuperar objetos

[Filtro] – parte del nombre del objeto eliminado, se desplegarán todos los objetos eliminados que coincidan con el filtro.

Si escribes el comando sin parámetros el comando mostrará todos los objetos marcados como eliminados.

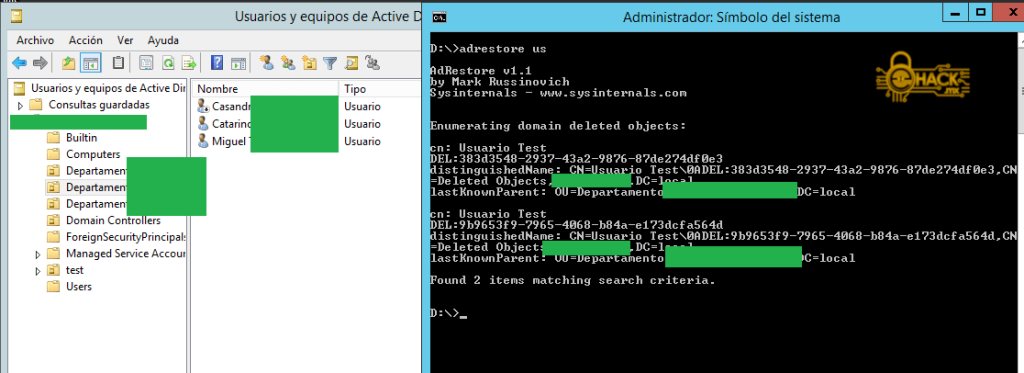

Uso

Para recuperar un objeto basta con escribir el comando con el parámetro -r seguido del nombre del objeto que se quiere recuperar o bien, parte del nombre. Por ejemplo para recuperar un usuario eliminado llamado “User”, debemos escribir:

Adrestore -r us

Notas

AdRestore, no recupera todos los atributos de los objetos, dependiendo del objeto se deberán realizar actualizaciones manuales sobre el mismo.

Informar de errores

Si encuentras algún error o aporte a la información proporcionada por favor dirígela a soporte@ehack.mx

Obtener el programa:

- Descargar AdRestore.exe (512 KB)

- Ejecutar ahora desde Sysinternals Live

Referencias

- AdRestore por Mark Russinovich y Roberto C. González

- Libro sobre los elementos internos de Windows La página oficial de actualizaciones y erratas del libro definitivo sobre el funcionamiento interno de Windows, por Mark Russinovich y David Solomon.

- Referencia del administrador de Windows Sysinternals Guía oficial de las utilidades de Sysinternals de Mark Russinovich y Aaron Margosis, incluidas descripciones de todas las herramientas, sus características, cómo usarlas para solucionar problemas y ejemplos de casos reales de su uso.

Finalmente, puedes entrar al foro oficial, activo y con comentarios prácticamente a diario, donde otros usuarios responden a preguntas sobre cada una de las utilidades de SysInternals.

Fuente Imágenes

- AdRestore: Imágenes cortesía by Nala Systems

AdRestore, traducido, escrito y ampliado para Ethical Hack por Roberto C. González basado en el trabajo de Mark Russinovch. Algunas partes se adaptan directamente del sitio SysInternals de Microsoft Se distribuye bajo una Licencia Creative Commons Atribución-NoComercial-CompartirIgual 4.0 Internacional.

©2019-2024, Ethical Hack, Todos los derechos reservados sobre la traducción.

©2019-2024, Ethical Hack, Todos los derechos reservados sobre el contenido propio.